Эффективная защита от вирусов с помощью Software Restriction Policies.

Понедельник, 30 - Май - 2011 105 комментариев

1. С чего начинается защита от вирусов и других зловредных программ?

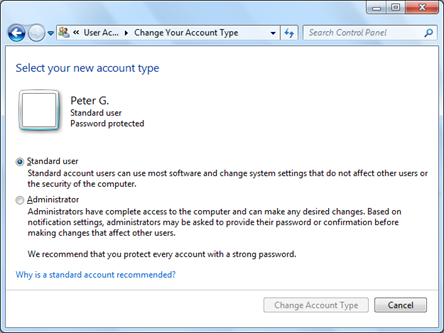

Защита от компьютерных вирусов, «троянских коней» и прочей дряни в первую очередь зависит от того, с какими привилегиями ты заходишь в компьютер. Обычно все учётные записи (логины) делятся на две категории — административные, предназначенные для установки программ и настройки системы; и стандартные (с ограниченными правами), предназначенные для ежедневной работы. Хочешь что-то настроить, проинсталлировать? Входи Администратором. Хочешь смотреть фильмы, писать курсовую, общаться в Skype? Входи стандартным пользователем.

Дело в том, что у стандартных пользователей нет прав на инсталляцию программ и настройку системы, за счёт чего она работает весьма стабильно и безопасно. Что-то напортачить или сломать не получится, на это у пользователя просто нет прав. Компьтерный вирус — это не чёрная магия, а программа, просто компьютерная программа, поэтому заразить систему вирусом рядовой пользователь тоже не может. Причём, компьютеру всё равно, новый это вирус или старый, особо хитрый или примитивный — если имеющихся привилегий недостаточно, занести вирус в системную папку или прописать его автозапуск в системном реестре не получится никак.

Рис. 1. Уровень привилегий учётной записи пользователя в Windows 7

Вне зависимости от того, работаем мы дома или в офисе, в систему всегда следует входить только с ограниченными привилегиями. Системные администраторы должны обладать двумя учётными записями — и рядовой, и административной, но использовать последнюю только при доказанной необходимости. Тип используемой вами учётной записи можно уточнить в Control Panel (Панели Управления).

Однако, существуют зловредные программы, которые способны сохраняться не только в системных папках, но и в User Profile — так называемом профиле, рабочей среде пользователя. Эти программы запускаются каждый раз при входе пользователя в систему. Обычно вирусы такого типа «приезжают» на flash-дисках, рассылаются через программы обмена сообщениями и по электронной почте, попадают в компьютер со специальным образом созданных веб-страниц. Для борьбы с подобного типа угрозами в Windows-системах существует весьма простая и надёжная настройка безопасности — Software Restriction Policies (Политики ограничения программ).

2. Что же такое Software Restriction Policies?

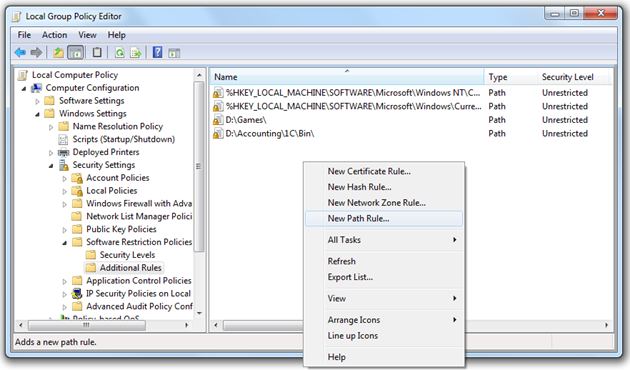

С помощью SRP можно создать «белый список» программ, которые заведомо разрешены для запуска; все остальные программы будут заблокированы. Например, мы говорим системе «запускай всё из папок C:\Windows, C:\Program Files, D:\Games, а остальное не разрешается». В результате, приезжающий на флешке вирус тихо «обламывается», не сумев запуститься с неразрешённого пути E:\ или Z:\. Что-то попыталось пролезть с ненадёжного веб-сайта? Оно тоже не запустится, так как было сохранено в папке профиля пользователя Temporary Internet Files или %Temp%. А мы оттуда ничего запускать не разрешали! Присланный посредством Skype «новый супер-пупер скринсейвер», на самом деле представляющий собой троянскую программу, тоже не запустится.

Политика Software Restriction Policies сильно выигрывает в сравнении с любыми тормозяще-навороченными, но в то же время очень ненадёжными антивирусными программами, будь то Kaspersky, NOD или Avast (название и производитель не имеют значения). Ловля блох антивирусным монитором — компьютерный аналог «русской рулетки». Причём, далеко не факт, что вы в ней выиграете. В то же время, SRP сразу же отбросит всё неразрешённое, не вникая, что это там было, хорошее или плохое.

На самом деле, политика не предотвратит сохранение тела вируса на жёстком диске. SRP — не антивирусная программа, она не анализирует содержимое файлов. Но и запуститься хранящейся на диске или flash-носителе потенциально деструктивной программе она не позволит.

SRP не нужно откуда-то скачивать, она уже встроена в следующие системы Microsoft:

-

Windows XP Professional, Windows XP Media Center 2005;

-

Windows Vista Business, Windows Vista Enterprise & Ultimate;

-

Windows 7 Professional, Windows 7 Enterprise & Ultimate;

-

Windows Server 2003 и 2008 (все редакции);

К сожалению, никакие системы из серии Windows Home не поддерживаются.

3. Как включить и настроить политику SRP?

Для включения SRP зайдите в систему с правами администратора и выполните команду Start → Run → gpedit.msc. В разделе Computer Configuration (Конфигурация компьютера) раскройте папку Windows Settings → Security Settings → Software Restriction Policies.

Рис. 2. Включение политики SRP.

На всех упомянутых ранее версиях Windows это окно выглядит примерно одинаково. Однако, в политиках домена Active Directory вы можете найти SRP и в разделе User Configuration (Конфигурация пользователя). Я рекомендую выполнять базовую конфигурацию SRP на уровне Computer Configuration, а User Configuration использовать только для расширения области действия политики для некоторых групп пользователей.

Щёлкните правой кнопкой по папке Software Restriction Policies и выберите команду Create New Policies. Политика создана, теперь нужно сделать дополнительные настройки. Выполните двойной щелчок по значению Enforcement и укажите Apply to: All software files и Apply to: All Users. Тем самым, проверке будут подлежать все программы и динамические библиотеки, и защищены будут все пользователи, включая самых опасных — администраторов.

Параметр Apply to: All software files может оказаться неприменимым для вашей системы, если используются приложения, вызывающие dll-модули некорректными методами либо хранящие множество своих модулей в профилях пользователей. Чтобы облегчить управление такими приложениями, можно ослабить уровень защиты, переключив настройку в положение Apply to: All software except libraries. Однако, учтите, что количество зловредных программ, выполненных в виде динамических библиотек и вызываемых строкой вида rundll32.exe C:\Recycler\virus.dll, неуклонно растёт. И только более строгая, полная фильтрация позволяет защитить систему от крайне опасной проблемы, носящей название DLL Hijacking.

Рис. 3. Настройка области действия политики SRP.

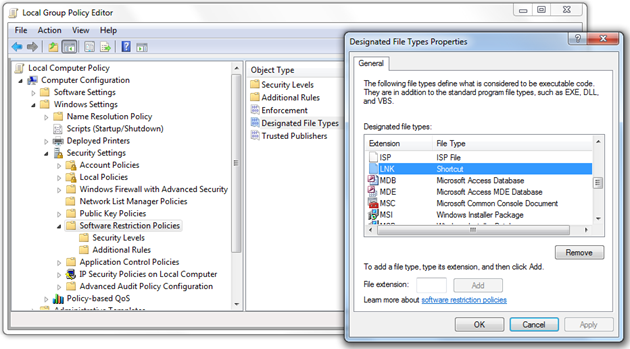

Один параметр может оказаться досадной и никак не улучшающей безопасность помехой — по умолчанию, SRP обрабатывает не только исполняемые файлы, но и некоторые другие типы файлов — например, ярлыки (Shortcuts). Выполните двойной щелчок по значению Designated File Types и удалите расширение LNK из списка. Замечу, сами ярлыки и их целевые файлы обрабатываются политикой отдельно. Таким образом, удаляя LNK из списка обрабатываемых расширений, вы не понижаете уровень безопасности системы — создать ярлык на неразрешённый файл и таким образом запустить его в обход политики всё равно будет невозможным.

Рис. 4. Настройка обрабатываемых политикой SRP типов файлов.

Существуют несколько режимов работы SRP:

-

Disallowed: режим «белого списка». По умолчанию, запрещён запуск любых программ, кроме описанных в правилах политики;

-

Basic User: режим принудительного ограничения привилегий. Все программы запускаются с привилегиями рядового пользователя, кроме исключений, описанных политикой;

-

Unrestricted: режим «чёрного списка». По умолчанию, разрешается запускать любые программы, кроме отдельно заблокированных в правилах политики.

Раскройте папку Security Levels и назначьте режим Disallowed в качестве основного.

Рис. 5. Включение режима «белого списка» политики SRP.

В контейнере Additional Rules перечисляются программы, которые мы разрешаем запускать. Обычно особого внимания это от нас не требует, так как политика автоматически указывает, что все программы, находящиеся в Program Files и Windows, разрешены для запуска. Таким образом, большинство программ будет работать нормально, а стандартные пользователи не имеют прав на изменение содержимого этих папок. Однако, если ваши программы установлены в иные каталоги, добавьте в список дополнительные разрешённые пути или хэш-суммы исполняемых модулей в режиме Unrestricted.

По возможности, не добавляйте в Additional Rules пути, которые открыты рядовым пользователям для Записи. «Белый список» Software Restriction Policies позволяет защитить систему не только от случайно приносимых вирусов, но также от других нежелательных программ — например, чат-клиентов, игр, альтернативных браузеров. Ни в коем случае не добавляйте в Additional Rules пути вида C:\, %Temp% или F:\ (путь к сменному носителю) с типом доступа Unrestricted, так как это аннулирует весь эффект политики.

Рис. 6. Настройка списка разрешённых для запуска программ.

Итак, политика настроена. Для того, чтобы она вступила в силу, перезагрузите систему. Дальнейшие настройки и переключения режимов работы SRP перезагрузку требовать не будут.

4. Что делать, если что-то перестало работать?

Существует вероятность, что самая важная для вас программа перестанет работать из-за блокировок, налагаемых политикой SRP. В этом случае, вам на помощь приходит системный журнал, с содержимым которого можно ознакомиться, выполнив команду Start → Run → eventvwr.msc.

Рис. 7. Просмотр журнала событий Application.

Если действительно SRP является причиной неработоспособности программы, вы увидите в журнале одно или несколько предупреждений от источника SoftwareRestrictionPolicies с кодом 865. Внутри сообщения указывается имя и путь заблокированного модуля. Добавьте этот путь или цифровой отпечаток (hash) программы в Additional Rules и запустите программу ещё раз.

5. Теперь всё работает, но что будет дальше?

Иногда вам придётся устанавливать новые программы, а также обновлять их и саму систему. Для этого политику SRP нужно временно отключать. Создайте два файла, которые помогут вам облегчить отключение/включение SRP, и сохраните их в папке Windows:

SRP_Disable.reg

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers] "DefaultLevel"=dword:00040000

SRP_Enable.reg

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers] "DefaultLevel"=dword:00000000

На самом деле, значение DefaultLevel не отключает политику, а переводит её из режима «белого списка» Default: Disallowed в режим «чёрного списка» Default: Unrestricted, разрешая запуск любых программ, кроме тех, что описаны в контейнере Additional Rules в режиме Disallowed. По возможности, не создавайте записи с типом доступа Disallowed, так как это осложняет работу с политикой.

Создайте ярлыки на reg-файлы на рабочем столе Администратора. Процедура установки новых программ усложняется лишь ненамного по сравнению с тем, как вы привыкли это делать:

-

отключаем защиту SRP ярлыком SRP Disable;

-

инсталлируем программу или выполняем обновление системы;

-

снова включаем SRP ярлыком SRP Enable.

Рис. 8. Ярлыки управления режимами SRP.

Возможно, поначалу вы будете забывать включать политику после установки программ. Можно настроить систему таким образом, чтобы вручную отключенная защита включалась снова через регулярные интервалы времени. Запустив программу gpedit.msc, в секции Computer Configuration откройте папку Administrative Templates -> System -> Group Policy и в параметре Registry Policy Processing выберите Enabled и включите галочку Process even if the GPO have not changed. В любом случае, после перезагрузки компьютера Software Restriction Policies включится автоматически.

Software Restriction Policies не гарантирует стопроцентную защиту от зловредных программ, но её эффективность может быть по крайней мере на несколько порядков выше эффективности обычных антивирусных программ. Успехов в повышении уровня безопасности вашего компьютера!

Last Content Update: 16-Jan-2011

Уведомление: Вирус Snatch — эпидемия глупости « Peter Gubarevich

Уведомление: Популярные заблуждения в вопросах защиты от компьютерных вирусов « Peter Gubarevich

Как гениальное просто и под рукой !!!

Здравствуйте.

Большое спасибо за инструкцию. С Вашей подачи стал этим пользоваться. Чему очень рад. Но есть несколько уточнений и вопросов.

1. Странно, что Вы против антивирусов. Ведь когда скачиваешь дистрибутив даже с официального сайта, не можешь на все 100% быть уверенным в том, что там нет вирусов. Сайт могли взломать и заразить данные. Конечно, это маловероятно, но все же реально. Если речь идет о компании, в которой у сотрудников нет возможности записывать на компьютер свои данные и нет доступа в Интернет, то тогда согласен. Дома же или на работе, где сотрудник может приносить с собой данные (программист, например) и/или имеет доступ в Интернет без антивируса опасно будет. Если исполняемый файл будет заражен вирусом с учетом использования пользователем SRP, то он может через реестр просмотреть разрешенные пути и туда прописать себя и автозапуск всеми доступными способами. У меня на семерке эти пути прописаны в

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\safer\codeidentifiers00000\Paths (цифры я изменил сознательно). И этот путь доступен для чтения пользователю с ограниченными правами.

2. У x64 систем по умолчанию не прописан путь к Program Files (x86), что странно. У меня у x64 семерки только %HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SystemRoot% и %HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ProgramFilesDir%. Остальное прописывал сам. На работе в Win XP x64 тоже самое. Поправьте это в инструкции.

3. Думаю, в список исключаемых типов файлов стоит добавить расширение MSU (изолированный пакет Центра обновления Microsoft). Поправьте это в инструкции.

4. Как правильно прописывать путь: «C:\Program Files (x86)», «%ProgramFiles(x86)%» или %SystemDrive%\Program Files (x86)? Путь взят в качестве примера.

5. Можно как-то автоматизировать прописывание путей белого списка? Имеется в виду компьютер, не подключенный к домену.

6. Столкнулся недавно с проблемой, когда .NET Framework 4.0 и (если я не напутал) впоследствии обновления к нему на XP ставились предварительно распаковываясь в корень диска. Естественно, при такой ситуации SRP нужно выключать, но как быть в организации, где очень много компьютеров (это я не про себя)? Вырубать защиту всем до тех пор пока все компы не проставят обновления? Так что сама Microsoft иногда противоречит своей системе безопасности. Другие обновления без проблем устанавливаются без выключения SRP.

7. Некоторые программы после установки или удаления что-то доделывают после перезагрузки. Всегда ли это будет работать при автовключении SRP? У меня проблем пока не было, но хочу узнать про Ваш опыт на данный счет.

Андрей Владимирович

1. В настоящее время, антивирусные программы возведены публикой в ранг абсолюта, таковым не являясь. «У меня вирусов нет, у меня же %AntivirusName%» — типичная глупость, которую приходится слышать каждый день. Это уже вызывает рвотный рефлекс. Пусть глупости говорит обычный пользователь, это нормально; но компетентность системщиков я проверяю именно вопросом «как вы защищаетесь от вирусов?». Впрочем, всё это уже изложено в статье «Популярные заблуждения при защите от вирусов», https://blog.windowsnt.lv/2011/07/14/common-antivirus-protection-mistakes-russian/

Другой существенный момент заключается в том, что вы путаете ДАННЫЕ и ИСПОЛНЯЕМЫЕ программы. Данные можете приносить хоть сколько угодно раз, и быть при этом хоть программистом, хоть бухгалтером. Обычные данные программами не являются, наличие в них вирусов крайне сомнительно. То есть, вероятность имеется, но исполнение нескольких стандартных рекомендаций безопасности сводит угрозу заражения до практически нуля.

Заражённому файлу смотреть на правила SRP уже не нужно, будучи запущен с привилегиями Администратора, он себя сразу пропишет в системную папку. Компьютер, на котором запущен чужой исполняемый модуль, — уже не ваш компьютер. Ну а рядовой пользователь запустить его не сможет, для этого сначала потребовалось бы отключить SRP, что без административных прав сложновато.

Вообще, вам надо бы разобраться, причём тут программирование, зачем программисту именно дома скачивать ИСПОЛНЯЕМЫЕ модули, если на работе он этим не занимается. Тем более, если он программирует сам, то он сам пишет программы, компилирует из исходников.

2. Для каждой архитектуры ключ реестра переменной окружения %..\ProgramFilesDir% подставляется верный автоматически. Для x64 он сгенерируется свой, для x86 — свой. Проблемы могут возникать при запуске x64-приложения из-под x86-приложения, но это — отдельный вопрос. http://www.sysadmins.lv/PermaLink,guid,f8045b61-9d9a-46e0-b3c2-f3f49fbe0ed4.aspx

5. По возможности, следует держать правила наиболее короткими. И это несложно, если вы следуете Правилам Распределения Ресурсов, как показано на примере Протокола Безопасной Инсталляции Windows — http://forum.sysadmins.su/index.php?showtopic=16346

Программы, установленные в Program Files, расширения правил SRP не требуют. Все программы, установленные в D:\Programs, требуют всего одной строчки. На самом деле, автоматизация добавления правил в одиночных машинах не решена.. Но если вдруг вас устроит такое решение, можно подменять содержимое всей папки GroupPolicy вместе со всеми прочими настройками политик. Способ разослать папку с файлами на несколько машин найдёте?

6. Для Automatic Updates и WSUS это не имеет особого значения, так как эти обновления исполняются от лица SYSTEM, SRP не подверженному.

7. Таких программ очень мало, поэтому каждый случай следует рассматривать отдельно. Да, у меня такое было при инсталляции Prometric. Но когда ты об этом знаешь заранее, всегда можешь перевести политику из режима «белого списка» в режим «чёрного списка», а после всех инсталляций вернуть обратно.

В полном восторге от Ваших статей. Теперь я хоть что-то путное сделал для защиты системы, в отличие от просто антивирусов.

Вчера попробовал установить систему по Вашему Протоколу.

Достаточно хлопотно, но, видимо, это того стоит.

К сожалению, так и не смог правильно настроить backburner от autodesk.

Система у меня w7pro64. Для запуска программ manager и server был заблокирован путь C:\Program Files. Набор правил взят из Вашей статьи и дополнен правилами из «Vadims Podans’s blog», ссылка на который дана Вами.

В результате принял решение прямо прописать путь в виде «C:\Program Files» (без всяких системных переменных). Все сразу заработало. Надеюсь, такой подход ничем не грозит?

В принципе, Вы все равно советуете открывать этот путь, ведь так?

Для х64-систем есть свои нюансы, да. Вызов 64-разрядной программы из-под 32-разрядной неверно обрабатывает ключ реестра для пути %ProgramFIlesDir%, поэтому приходится добавлять ещё один путь в SRP.

Кстати, а что говорит поддержка backburner? И смотря что конкретно в нём не заработало..

Я все эти пути добавил, согласно «Vadims Podans’s blog». У меня стало 4 пути.

Но вчера пришлось добавить пятый прямо на «C:\Program Files»

Потому что backburner давал ошибку на открытие файла

c:\program files\autodesk\max2011\network\max_server32.task

Причем, следом он открывал файл c:\program files (x86)\autodesk\max2011\network\max_server32.task и все было нормально.

почему не работает путь через W6432Dir ?

Затрудняюсь ответить, эту программу не видел, не проверял. В сложных случаях я указываю в ключе HKLM\Software\Policies\Microsoft\Windows\Safer\CodeIdentifiers значение REG_SZ LogFileName=»C:\Windows\SRP.log» и читаю более подробно, что мешает жить. Кстати, это единственный способ узнать, какие DLL-файлы блокируются.

Здравствуйте.

Cпасибо за статью. У меня есть несколько вопросов для специалста в данной области.

Используется Applocker в режиме белого списка, созданы правила сертификата или хэша для всех имеющихся на диске исполняемых файлов, скриптов и инсталяторов. Для администратора задан пароль. Интересует:

Зловред поднявший права до системных запросто сможет вынести службу AppIDSvc и запустить дропера, что посоветуете, как защитить службу AppIDSvc?

При таких настройках Applocker увеличилось время загрузки ос возможно ли это как то оптимизировать?

P.S. Может будет лучше использовать hips от comodo загрузка на систему ниже, довольно гибкие настройки, зловредами в системе его будет трудно вынести: именитые anti-malware и matousec дают 100%.

1. Если зловред исполнился с привилегиями системы, это больше не ваш компьютер. Там уже нечего ограничивать, — формат, реинсталл.

2. Лучший способ ускорить работу Applocker — не замедлять его. Сгруппировать ресурсы и разрешать запуск по папкам. Например, Program Files — пользователи писать туда не могут, можно разрешить её одним махом. Вывести из папки Windows папки Temp и Spooler, запретить запуск из других поддиректорий, куда пользователи могут писать. Применять хэши и сертификаты только там, где это действительно необходимо.

3. Comodo наделал много шума в последних тестах anti-malware.ru, это так. Производители популярных антивирусных программ совершенно неожиданно обнаружили себя плетущимися в конце и заявили свой протест. Однако, нам, конечным пользователям, нуждающимся в защите, важнее результат. Сам я Comodo не видел, поэтому ничего не скажу. Если он тоже работает методом «белого списка» — пробуйте, работайте.

1.Главная причина заражения — что ты запускаешь на своём компе и на какие сайты ходишь!

2. От SRP есть польза, если программы, которые запускаешь — из надежных источников! Учитывая, что многите пользователи хотят запускать то, что они хотят — от SRP пользы мало! Конечно, можно не запускать, но тогда очень много ограничений будет! Кряки/NO CD/кейгены не запускай, порно в инете не смотри — и т.д.

3. Если б всё было так легко, люди бы пользовались только лицензионным софтом. Но хочется халявы…Вот и запускают софт из ненадёжных источников…

Ув. Дима!

В вашем комментарии я вижу пару проблем.

На самом деле, большинство заражений происходит невольно, поэтому говорить, что пользователь сам может держать ситуацию под контролем, выбирая посещаемые сайты, абсурдно — это просто НЕ РАБОТАЕТ. Во-вторых, как вы можете нести ответственность за других людей, допущенных к компьютеру? А как вы обеспечите ту же ответственность на предприятии, где компьютером пользуются несколько человек?

Вполне очевидно, что вы описываете свою личную ситуацию. Однако, людей, которые только и занимаются скачиваниями всяких программулек/»кряков»/кейгенов, вовсе не так много. И если конкретный любитель кейгенов считает, что SRP ему не поможет, то оно поможет множеству других измучавшихся вирусами на флешках людей. Для них SRP действительно является панацеей, чем в настоящий момент не может похвастаться ни одна антивирусная программа.

Вы, конечно, правы. Если SRP включен, то программы втихаря не запустятся.. Но пользователь, добавляющий хеш, может добавить туда зараженную программу. И windows будет заражен, хотя SRP включен. Знаете про всплеск винлоков в 2010 году? Уверен это из за того, что многие запускают что угодно, скаченное откуда угодно. И по инету лазят тоже где угодно. Я говорю в первую очередь про домашних пользователей.

Кстати, контроль программ в Kaspersky Internet Security позволяет новым приложениям попадать в недоверенные, что равноценно SRP. А сильные ограничения равноценны запуску с правами пользователя.

Год назад меня беспокоили вирусы и винлоки, я почитал статьи про безопасность, стал качать программы с официальных сайтов, популярных и старых раздач — и malware перестали беспокоить. Антивирусом не пользовался, сидел в админе в XP, SRP тоже выключен.

Кстати, если на комп попал троян, это не значит, что он навредит. Например, есть троян, ворующий пароли для аськи. Он попавл на комп, где нет аськи. Воровать ему нечего, он не навредит. Я использую две windows, первая для работы, там LUA и касперский, запускаю только программы с официальных сайтов и имеющие цифровую подпись, а вторая windows для игр и всего остального (делаю бэкапы также на внешний HDD) — там нет инфы, представлющей интерес третьим лицам, даже если троян попадет, воровать ему нечего.

Вообще, есть смысл использовать все правила одновременно — LUA+SRP+надежные источники+антивирус. Если какое то правило не соблюдается — остальные правила тоже можно не соблюдать.

Это я всё написал к тому, что главная причина заражения — когда тыкают куда угодно (я перестал тыкать — вирусы не беспокоят, а если и тыкаю, то в windows, которая не для работы). 100 % защиты быть не может (как и ничего не может быть 100 процентного), а вот максимальную защиту вполне можно сделать.

«На самом деле, большинство заражений происходит невольно» — что вы имеете ввиду? Зараженире при посещении сайтов? Запуск программы с флэшки (SRP заблокировал запуск, а пользователь добавил хэш и запустил программу, она ему очень нужна/понравилась)?

«Невольно» означает «непреднамеренно». Например, человек вставляет флешку с вирусом в компьютер, не защищённый SRP, после чего вирус срабатывает. Человек не был намерен заразить машину. И не тыкал куда не надо. Ему такую флешку дали! Или тот же Drive-by-download, когда исполняемые модули скачиваются на компьютер жертвы и прописываются на запуск. Это тоже происходит непреднамеренно.

Но говорить «машина заражена потому, что дети тыкали куда не следует» — неправильно. Гораздо точнее будет «заражена потому, что не была закрыта SRP». Вы должны понимать, что пользователи — это всего лишь пользователи, за всеми не уследишь.

Для добавления хэша требуются права администратора и сознательные действия, поэтому это здесь не причём. От сознательных действий не закроешься никак и ничем.

Здравствуйте. Подниму Вам немного посещаемость;)

Уважаемый автор Вы случайно не знакомы с таким персонажем как SDA c AM, если нет, то расскажу вкратце: SDA везде где только можно и нельзя заявляет, о 100% защите с помощью UAC. Вы же ещё и SRP добавили. По поводу «само запустится» просто так само ничего не запустится, если только сам пользователь не запустит). Другое дело через эксплоит, точнее хакер использует связку эксплоитов, тут Вам SRP не поможет, а антивирус с HIPS возможно, что и не допустит активного заражения.

Кто есть SDA, я не в курсе. UAC не защищает от исполнения троянов от лица рядового пользователя, это вполне очевидно.

По вопросу «пользователь запустит» — да, зачастую именно так оно и происходит. Пользователи сами пытаются запустить IMG001.jpg.exe или нечто подобное, видел в журнале Application много раз. SRP сдерживает подобные угрозы на раз.

По вопросу «само запустится» — да, зачастую требуется эксплоит. Однако, в настоящий момент больше всего дыр эксплуатируется в приложениях (в топе стоят Adobe Flash Player, Adobe Acrobat Reader, Sun Java), причём дальше что происходит сохранение исполняемого файла на диск (exe или dll), что SRP всё равно блокирует как положено.

А вот вопрос DLL Hijacking, когда фактически применяется не совсем эксплоит, с помощью SRP решается на раз. В целом, в качестве вывода: пусть SRP не решает 100% проблем (оно не сдержит исполнение кода эксплоита в оперативной памяти, так как является Executable Whitelisting, а не Memory Whitelisting), но эффективность её работы всё равно на порядки превосходит возможности антивирусных программ.

Вы можете говорить о HIPS что угодно, но ведь эпидемии продолжаются? Продолжаются. Антивирусные программы реактивны и всё же работают методом Blacklisting, их война проиграна так или иначе, и скажите ещё, что это не так? Поэтому для многих SRP, снижающая угрозу заражения на порядки, действительно является панацеей.

SRP в Массы с детского сада http://83.ucoz.ru/forum/43-253-1

Здравствуйте. Большое спасибо за совет. Воспользовавшись им, я включил и настроил SRP, надеюсь повысит безопастность «компа» , но вот какая штука: под обычной учетной записью не могу подключить интернет. Подскажите как исправить?

Для начала, разъясните, в чём конкретно заключается процедура подключения Интернета у вас? Просто вставить кабель в сетевую карту нужно либо что-то запустить и настроить?

Если подозреваете, что помехой является SRP, убедитесь в этом, отключив SRP иконкой и попробовав ещё раз. Если действительно проблема в SRP, нужно включить журналирование и посмотреть, какой именно модуль блокируется, разрешить его.

SPR подозреваю, потому что сразу после перезагрузки, пропало подключение к интернету, пытаюсь настроить через панель управления-центр управления сетями и общим доступом, пишет что нет ни одного активного подключения, хотя вот он кабель подключеный и под админом захожу все работает.

До сих пор SRP никому не мешало работать с Интернетом .) Для этого же не нужно запускать особые программы. Просто кабель, просто IP-адрес. Подозреваю, проблема с этим никак не связана.

Понял в чем ошибка, я заходил под гостевой учетной записью. Создал обычную и все настроил, простите, не знал что гость и просто учетная запись это разные вещи.

» …Создайте два файла, которые помогут вам облегчить отключение/включение SRP…» как их создать?

Ну хотя бы в Notepad.. И что именно в нём писать, я показал.

На ПК c Windows XP Pro SP3 настроил SRP. Домена нет.

Работает в режиме белого списка. Применяется ко всем пользователям, включая локальных администраторов.

Включено Автоматическое обновление Windows. Критические обновления для ОС устанавливаются без ошибок. А хотфиксы для .NET Framework не устанавливаются при включенной SRP.

В журналах Приложения, Система есть записи типа:

Тип события: Ошибка

Источник события: MsiInstaller

Категория события: Отсутствует

Код события: 1008

Дата: 18.04.2012

Время: 17:04:43

Пользователь: NT AUTHORITY\SYSTEM

Компьютер: PC-1

Описание:

Установка «d:\97f0d19b6e2a37d023e3c2b82488bf19\NDP20SP2-KB2633880.msp» не разрешена из-за ошибки при обработке политики ограниченного применения программ. Объекту нельзя доверять.

Тип события: Ошибка

Источник события: HotFixInstaller

Категория события: Отсутствует

Код события: 5000

Дата: 18.04.2012

Время: 17:04:39

Пользователь: Н/Д

Компьютер: PC-1

Описание:

EventType visualstudio8setup, P1 microsoft .net framework 3.5-kb2657424, P2 1049, P3 1612, P4 msi, P5 f, P6 9.0.40215.0, P7 install, P8 x86, P9 xp, P10 0.

Если запускать обновления вручную, то в логах появляются такие сообщения:

Тип события: Предупреждение

Источник события: Software Restriction Policies

Категория события: Отсутствует

Код события: 865

Дата: 19.04.2012

Время: 9:40:03

Пользователь: Н/Д

Компьютер: PC-1

Описание:

Доступ к c:\8ab6f0e109a7bbf489cfb0\HotFixInstaller.exe был ограничен Администратором политикой ограниченного использования программ.

Тип события: Ошибка

Источник события: MsiInstaller

Категория события: Отсутствует

Код события: 1008

Дата: 19.04.2012

Время: 9:53:41

Пользователь: PC-1\Admin

Компьютер: PC-1

Описание:

Установка «D:\45C2~1\Admin\LOCALS~1\Temp\ZNWF\NDP1.1sp1-KB2656370-X86.msp» не разрешена из-за ошибки при обработке политики ограниченного применения программ. Объекту нельзя доверять.

Здесь http://support.microsoft.com/kb/925336 предлагают временное решение, на время установки таких обновлений включить применение политик для всех пользователей, кроме администраторов. Но так очень неудобно и долго вручную каждый раз включать и выключать настройки.

Подобная проблема есть с автоматической установкой обновлений для Adobe Reader и Flash. Только файлы их обновлений записываются в папку Temp и естественно SRP блокирует их запуск.

Подскажите, пожалуйста, есть ли способ, не отключая SRP и не отключая политики для администраторов, устанавливать обновления автоматом?

Вопрос действительно сложный. Я вижу всего пару выходов:

1. Отключить SRP и выполнить инсталляцию этих обновлений вручную.

2. Разрешить для запуска всё имеющее цифровую подпись Microsoft. Однако, при этом можно будет запускать не только эти обновления..

3. Применить другой способ распространения обновлений (SCCM?)

Уведомление: Кто выигрывает в борьбе с вредоносным ПО или “какой антивирус лучше?” « Тиунов Игорь

Здравствуйте.

У меня такой вопрос. Возможно ли использовать в Windows 7 функцию встроенного родительского контроля «разрешение и блокировка конкретных программ» для учётной записи пользователя вместо настройки политик SRP.

За прошедшую пару дней руки так и не дошли проверить. Единственной альтернативой SRP я пока рассматриваю только AppLocker. Родительский контроль и сторонние Whitelisting-продукты тоже пока не изучал.

Cпасибо, что ответили. AppLocker это конечно хорошо он немного удобнее srp. А какие сторонние wihitelisting продукты вы знаете, я только Comodo.

И вот интересный момент, есть такая папка ProgramData она скрытая и в неё могут писать все пользователи, насколько понял она хранит в себе пользовательские настройки приложений. Так вот если я её блокирую в SRP, то некоторые программы перестают нормально работать, тогда я создал правила хэша для всех находящихся в этой папке файлов, но к сожалению при обновлении некоторого софта происходят ошибки, пока выяснил, что он пишет свои временные файлы инсталяторы в ProgramData, а ещё хуже и в AppData пользователя. Пока проблему решил временным отключением SRP.

P.S. Признаюсь честно, мне как домашнему пользователю SRP показался не очень удобным, немного пользовался AppLocker, но на свой системе его использовать не могу т.к. Windows Pro. И ещё у меня вопрос по родительскому контролю. Я знаю что он блокирует меньшее кол-во расширений файлов, чем SRP, точно блокирует exe com msi будет ли их достаточно или ещё какие то необходимы, что бы не дать вирусу запустится и еще, есть же и скрипт вирусы, но как они могут навредить в таком случае я не знаю.

P.P.S. У вас случайно нет списка опасных расширений которые следует заблокировать, если есть, то можно его повесить «на доску почёта»

Спасибо за внимание.

Нашёл на MSDN: «Parental Control is implemented using Software Restriction Policies»

http://msdn.microsoft.com/en-us/library/ms711710(VS.85).aspx

Добрый вечер возникла проблема, при обновление плотик Домена на компьютерах пользователей, возникает 4-ошибки, одновременно !

1)Тип события: Ошибка

Источник события: Userenv

Категория события: Отсутствует

Код события: 1020

Дата: 06.07.2012

Время: 15:54:03

Пользователь: NT AUTHORITY\SYSTEM

Компьютер: Comp-3635-

Описание:

Не удалось создать в реестре раздел Software\Policies\Microsoft\Windows\Safer\CodeIdentifiers. (Отказано в доступе. ).

2)Тип события: Ошибка

Источник события: Userenv

Категория события: Отсутствует

Код события: 1096

Дата: 06.07.2012

Время: 15:54:03

Пользователь: NT AUTHORITY\SYSTEM

Компьютер: Comp-3635-

Описание:

Не удалось получить доступ в реестре к файлу политики, \\domen.lan\SysVol\domen.lan\Policies\{869C6F36-932D-4399-955B-EA8768E2C469}\Machine\registry.pol. (Отказано в доступе. ).

3)Тип события: Ошибка

Источник события: Userenv

Категория события: Отсутствует

Код события: 1020

Дата: 06.07.2012

Время: 15:54:03

Пользователь: NT AUTHORITY\SYSTEM

Компьютер: Comp-3635-

Описание:

Не удалось создать в реестре раздел Software\Policies\Microsoft\Windows\Safer\CodeIdentifiers. (Отказано в доступе. ).

4)Тип события: Ошибка

Источник события: Userenv

Категория события: Отсутствует

Код события: 1096

Дата: 06.07.2012

Время: 15:54:03

Пользователь: NT AUTHORITY\SYSTEM

Компьютер: Comp-3635-

Описание:

Не удалось получить доступ в реестре к файлу политики, C:\Documents and Settings\All Users\tempntuser.pol. (Отказано в доступе. ).

Из-за чего могут быть ошибки, и как их исправить ?

Судя по всему, нарушена работоспособность системы. Задайте вопрос на технете, http://social.technet.microsoft.com/Forums/ru-ru/categories

Доброго времени суток. Огромное спасибо за статью, очень помогла. Всё здорово работает но возникло одно но, неприятное. Суть проблемы в следующем при установке уровня безопасности в положение «Запрещено» всё отлично блокируется, меня это устраивает, но почему то перестаёт работать Internet Explorer, он загружается, но линки на статьи не открываются, в поле ввода ключевых слов поиска не отображается курсор и поставить его туда невозможно, программа подвисает и закрывается только через диспетчер задач. Просмотр журнала событий ник чему не привел ибо все ошибки 865 относятся к другим приложениям. В чём проблема ума не приложу.

Предположу, что воду мутит один из add-ons. Запустите IE без надстроек и сравните результат. Проблема вообще имеет место быть у одного пользователя или у всех?

Настройка производится на ноутбуке, там 2 пользователя один с админскими правами, второй обычный. Настройка через консоль групповых политик. Проблема имеет место быть на обоих учетках. Без надстроек запускать не пробовал, но в журнале отчетов вычитал о предупреждениях в путях типа C:\users\User\temp и им подобным. Проблему решил, правда метод варварский в дополнительных правилах проипсал неограниченный доступ по следующему пути : C:\Users\user\AppData да грубо, но перебирать все параметры и пробовать как то не хочется. Под админкой работать никто не будет, а у юзера закрыт доступ к системному диску. Как то дырявенько получается, ну в смысле зловред то может в эти папки пробраться на раз, но я преследовал цель запрета запуска .exe файлов с разных носителей либо с рабочего стола и других мест. Сейчас думаю как сузить горлышко куда могут пролезть. Как IE запустить без надстроек я не в курсе — нуб:). Спасибо за оперативность. Если есть какие то мысли буду рад подсказкам.

Не «метод варварский», а просто «полная ликвидация безопасности». В чём смысл настраивать SRP вообще, если вы разрешаете для запуска излюбленные вирусами места? Это не горлышко, а полное отсутствие защиты.

Запуск IE без надстроек: C:\Program Files\Internet Explorer\iexplore.exe» -extoff

Есть подозрение, что как раз из-за наличия зловредных модулей всё и перестало работать. Надо сесть и разбираться. В чистой системе такого поведения нет. Ключ реестра для подробного журналирования упомянут чуть выше, его тоже включите и смотрите журнал.

Да, вы правы, посидел подумал, повспоминал практику выведения зловредов, самое то — рассадник там вечно. Система чистая ибо недавно поставил и занимаюсь настройкой политик, старясь всё порезать, но и не сломать к едрени фени, ибо делаю такую настройку впервой. Отключил надстройки — запустилось на ура, как дальше выяснть проблему не совсем понял, буду копаться в журнале.

Здравствуйте.

Спасибо за такую хорошую инструкцию, настроил всё, следуя ей. Но возник вопрос: стоит ли теперь отказываться от авиры ИС? Просто там есть не бесполезные штуковины вроде родительского контроля, резервного копирования и антиспама. Или лучше усановить все эти компоненты в виде отдельных программ?

Вопрос родительского контроля для себя пока не решил.

Резервное копирование предпочитаю настраивать сам.

Антиспамом занимается почтовый провайдер.

Я поставил себе задачу разъяснить людям, что антивирусные решения на базе «чёрных списков» неработоспособны. За остальные features сказать не могу.

Как узнать, можно ли эту программу добавить в белый список SRP ? Если там вирус, которого нет в антивирусных базах, то сканеры мне ничего не сообщат.

Если ничего не сообщат, то никак. Нет никакого другого способа узнать, чиста ли эта программа. Единственное, что можно сделать, — ещё раз подумать, действительно ли она столь необходима, чтобы рисковать?

Ну можно отправить программу в антивирусные лаборатории и ждать ответа. Или использовать HIPS, если умений хватит.

Программы, скаченные через uTorrent, StronDC — потенциально опасные ? Их проверяют, если там вредонос, раздачу прикроют, но всё же бывает.

Лучше всего использовать отдельный комп для таких прог (или вторую windows, или ubuntu) ? То есть на первом компе запускать только надежные проги , на втором — те, которые нужны/хочется. На втором компе нет инфы, представляющей интерес для третьих лиц (пароли и т.д.).

HIPS надежно защищает ? Если для конкретной программы запретить доступ к конректным папкам с файлами, то вредонос ничего не украдет, не зашифрует ?

Я говорю про защиту файлов и информации, которая там хранится. От кражи, порчи, блокировки и т.д.

Кстати, если хотя бы одно условие нарушено (запуск с правами админа, запуск ненадежной проги, ненастроенная windows и т.д.) — то нет смысла в защите ? Если используешь SRP — то надо соблюдать ВСЕГДА ВСЕ правила ? Без этих правил SRP бесполезна, даже если включена ?

Всегда следует жёстко фильтровать, что откуда можно скачивать. Например, было бы глупо брать с торрентов 7-Zip, свободно доступный на сайте производителя.

Идею двух компьютеров считаю бесполезной. Так или иначе, информация будет переноситься пользователем с одной машину на другую. То есть, канал связи будет существовать.

Какие HIPS кого защищают, спросите на http://www.anti-malware.ru/forum/ ; данная конкретная статья касается лишь SRP.

Любая цепь столь прочна, сколь прочно самое слабое её звено. Если вы не будете соблюдать все основные правила безопасности, от одного-двух соблюдаемых пользы будет немного.

Вот бы сделать все то же самое, как предложил автор, но не на запрет, а на аудит. Что бы он был ясным и понятным.

Режим аудита поддерживается в AppLocker.

SRP можно перевести в режим «чёрного списка», активировать в реестре журналирование, затем пытаться анализировать журнал. Мне это кажется трудоёмкой задачей. Но реализуемой.

черный список офигенный получится. все диски от e до z. все пути, кром програм и системдирс. или я не правильно что-то понял?

Вообще-то, следует использовать белый список. Внести в него Program Files, Windows, остальное будет запрещено автоматически. Ну и добавить потом в белый список всё необходимое, что находится за пределами Program Files, это не займёт много записей.

добрый день! спасибо за очень полезную информацию, статью!

скажите, в windows 8 (обычная, не Pro) так же есть SRP?

Dear V.,

«Обычная» де-факто представляет собой обрезки (Home). А в Home политики не задействованы.

Добрый день! Как быть с защитой в ОС Win 7 Home? Компьютер предоставлен 5 преподавателям и большому числу студентов, носящих в карманах смертоносные USB-носители. Компьютер работает автономно без какой-либо сети.

Как закрыть хотя бы usb-порты и сохранить работоспособность ОС???

?????

Никак. Если хотите, выключайте USB в BIOS, но для чего тогда такой компьютер будет нужен?

Home не поддерживает безопасность, поэтому я не вижу её применения НИГДЕ.

У таких систем нет будущего, вымрут как дос95.

Петр, добрый вечер!

Тогда еще вопрос в продолжение. Характеристики ноутбука Fujitsu LIFEBOOK AH532/G21 следующие: процессор Intel® Core™ i3-2328M CPU 2.20GHz., ОЗУ 4GB. Установлена лицензионная 64-разрядная Windows 7 Домашняя базовая.

Можно ли с этого типа ОС перейти на Windows 7 Ultimate x64 или x86? Если нет то переустановить ОС на Windows 7 Ultimate x64 или x86?

Для того, чтобы применить в последующем защиту с помощью Software Restriction Policies (SRP). И еще дайте рекомендацию, где приобрести последнюю версию Windows 7 Ultimate x64 или x86, и какие сейчас последние релизы этой ОС? Спасибо.

Dear Игорь,

Приобрести апгрейд можно напрямую на сайте Microsoft: http://windows.microsoft.com/en-us/windows7/products/features/windows-anytime-upgrade

Для работы политик хватает Windows Professional, Ultimate выйдет дороговато, на мой взгляд. Допускаю, что проще будет приобрести просто новую Windows 8 Professional (OEM?). Где это можно сделать в вашем регионе, я не в курсе.

Здравствуйте! Благодарю Вас за очень важные и нужные статьи. У меня к Вам есть вопросы по поводу применения SRP в Windows8.1. К сожалению в профиле пользователя есть достаточно много dll, которые идут я так понимаю от приложений Метро. поэтому использование опции включения контроля dll выглядет проблематичной. Есть ли готовое решение для приложений метро (в апплокере знаю такое решение есть, но у меня система проф. ) или допустимо оставить систему без контроля dll?

И второе допустимо ли убирать администраторов из политики контроля. если я работаю только под пользователем? Очень уж не хочется возиться с установкой обновлений и т.д. А так заходил бы в профиль админа и ставил обновления, а потом бы переходил опятьв пользовательский для повседневной работы. Спасибо.

Dear Alexander,

1. Пока что выскажу сомнение, что dll идут от Metro-приложений. По крайней мере, у меня на 8.1 подобного не наблюдается. Готового решения, соответственно, не имею. С другой стороны, считаю недопустимым оставить систему без контроля dll, так как сам несколько раз наблюдал вирус, распространяющийся по флешкам, вызывающий свой dll-модуль с помощью системного rundll32.exe

2. Если вы действительно заходите Администратором только по доказанной необходимости, можете оставить политику только для пользователей. Опять же, для себя я точно решил, что администратор тоже будет находиться под действием политики, так как не вижу сложности в двойном щелчке на иконке «Отключить SRP»; но в некоторых компаниях у меня действительно Администраторы работают без прикрытия. Но это пока скорее политический момент.

Спасибо Вам большое! По поводу метро приложений я им пользуюсь довольно много поставил Вот пример по данному пути есть AppPromo.Win8.ni.dll UserProfile\AppData\Local\Packages\13387RevolutionSoftware.PeriodicTable_ey93dt8f74erj\AC\Microsoft\CLR_v4.0_32\NativeImages\AppPromo.Win8\592b09d552fa78e4ae1669c0b2e11ca1 Есть такое приложение периодическая система PeriodicTable. Таких вот приложений много у меня. Вот что с этим делать не знаю возиться очень много а запретить не знаю будет ли работать. Что бы Вы посоветовали в данном случае?

Попробуйте выяснить, есть ли какая-то система в названиях папок и добавьте, например, папку …\Packages в исключения. Насколько это повышает угрозу — вопрос спорный. Думаю, не очень. На досуге рек. взять с SysInternals утилиту AccessEnum и удивиться, как много мест внутри папки Windows открыты пользователям на Запись. То есть, даже при небольшом желании обойти SRP получается всё равно элементарно.

Спасибо Вам, Петр! Попробую что-нибудь сделать и отпишусь Вам.

Включил запрет dll, в исключения их вносить не стал. На вскидку вроде бы все пока работает т.е. по-видимому все эти dll не критичны к работе. Доволен, Для, что удалось запустить контроль dll на компьютере. Для админа SRP решил не включать очень редко пользуюсь и лениво тоже. И да один раз защитник выловил на флешке вирус который был dll На самом деле только на SRP не надеюсь (установил недавно только), использую все в комплексе: SRP, EMET, защитник виндовс, «закручиваю» по возможности групповую политику, интернет эксплорер в режиме повыш безопасности. Только это дает некую отличную от нуля гарантию защиты. Большое Вам спаибо за ответы — при настройке SRP ориентировался в основном на Ваш блог и блог Вадимса Прооданса.

Петр, большое спасибо за статьи про SRP.

Столкнулся с проблемой при внедрении: Server 2008, После настройки по вышеприведенной методике, при выборе пункта «Открыть с помошью…» контекстного меню на диске D: вылезает ошибка: «RunDLL: C:\Windows\system32\shell32.dll Эта программа заблокирована групповой политикой». При этом на диске C: все работает отлично.

В журнале «Приложения» никаких записей с кодом 865 не появляется.

Если же в политике отключить применение политики к библиотекам DLL — проблема проходит. Поиск в интернете не привел меня даже к описанию похожих проблем. Не могли бы Вы подсказать почему так происходит и в каком направлении двигаться дальше?

Включите в реестре LogFileName и проверьте файл журнала на предмет слова Disallowed.

rundll32.exe (PID = 15216) identified \??\C:\Windows\system32\shell32.dll as Disallowed using default rule, Guid = {11015445-d282-4f86-96a2-9e485f593302}

Я так понимаю что путь не попадает под исключения, поскольку впереди добавилось «\??\», но как от этого избавится не знаю. Можете помочь?

Петр, большое спасибо за статьи про SRP.

Столкнулся с проблемой при внедрении: Server 2008, После настройки по вышеприведенной методике, при выборе пункта «Открыть с помошью…» контекстного меню на диске D: вылезает ошибка: «RunDLL: C:\Windows\system32\shell32.dll Эта программа заблокирована групповой политикой». При этом на диске C: все работает отлично.

В журнале «Приложения» никаких записей с кодом 865 не появляется.

Если же в политике «Применение» отключить применение политики к DLL — проблема проходит. Поиск в интернете ни у кого подобных проблем не выявил. Не могли бы Вы подсказать в каком направлении проводить изыскания дальше?

Спасибо за статью!

Столкнулся с проблемой:

Что делать если программа использует папку Temp (C:\Users\_Имя_\AppData\Local\Temp), например Dropbox. При включенной SRP Dropbox не запускается, так как прописывает в папке temp временные файлы и папки. А вот Steam запускается на ура, но когда запускаешь игру,SRP её блокирует. А если добавить папку temp в исключения то всё работает. Заранее спасибо!

Dear Алексей,

Включайте подробное журналирование и смотрите, что именно блокируется. Если генерируется DLL, поймайте её и возьмите хэш. Даже если хэши каждый раз разные, ищите систему в именах. Например, разрешить запуск «UN??.DLL» по-любому лучше, чем всю папку Temp.

Большое спасибо за помощь!!! Сделал, как вы посоветовали, пока полёт нормальный.

Ещё раз спасибо!

Peter, Доброго времени!

Пользуюсь вашим действенным способом более 3-х лет (Windows Seven — x86).

Недавно установил подобный защитный алгоритм и на Windows Vista — x86, но беспокоит следующее:

после перезагрузки/запуска для работы ПК на «Рабочем стол» всплывает окно с уведомлением об ошибке (представляю отчёт):

===

[Window Title]

Административные шаблоны

[Main Instruction]

При разборе обнаружена ошибка.

[Content]

Файл ресурса C:\Windows\PolicyDefinitions\ru-RU\inetres.adml имеет редакцию 1.0, которая не соответствует значению minRequiredRevision, указанному в ADMX-файле.

[ОК]

===

на странице поддержки TechNet (http://social.technet.microsoft.com/Forums/ru-RU/0300f2a2-a32b-47db-8e0c-2a842d35d420/gpo-admx?forum=ws2008r2ru) было найдено решение (условно так назову). Просто хотела узнать: является ли предложенное (Сазоновым) «решение» решением. Для справки у меня ОС (Vista) не серверная.

С уважением =)!

Dear Maria,

Решение вполне годится. Замените только проблемный файл. Если что, с SRP это никак не связано.

Thank You! I Appreciate that =)!

Спасибо Вам, Peter Gubarevich, ООООгромное!!! Все ясно и понятно (для чего, зачем, очень нужное), все получилось))

Peter Gubarevich, спасибо Вам за ценную информацию! До прочтения этой статьи о групповых политиках никогда не слышал, точнее о преимуществах ручной настройки. Такой вопрос,как правильней будет, добавить в белый список каталог Program files (x86) целиком, или конкретно каждый путь на exe файл для запуска программ? Просто у меня почти все программы в єтом каталоге, потому запуск невозможен.

Dear Vladimir,

Конечно же, весь каталог целиком. Пользователи по умолчанию писать туда не могут, риски самозапуска троянов с флешки или браузера минимизированы. Пытаться же супер-защитить каждый файл в отдельности практически бессмысленно — например, даже в папке Windows есть большое множество мест, куда особо хитрый пользователь может закинуть свой exe-файл. И запустить.

Peter Gubarevich, ситуация такая: на компьютере используется два монитора, один подключен по VGA, а другой по DVI. Проблема в том что при первоначальном использовании SRP все мониторы включились нормально, но через некоторое время монитор подключенный по VGA включается как положено, а по DVI с задержкой минут 10 и такая проблема наблюдается не только на одном компьютере, на другом компе подключен один монитор по DVI и после нажатия кнопки питания приходится ждать минут 5-10 пока на мониторе появится windows. В чем может быть проблема и как её можно решить.

Dear Alexey,

На моём опыте из пары тысяч машин такой проблемы не было ни разу. Если вы настаиваете, что она связана с SRP, включайте дополнительное журналирование в реестре и ищите в журнале слово Disallowed.

Здравствуйте! Скажите пожалуйста, компонент «Контроль программ» в Касперском является ли альтернативой SRP ? Можно автоматически помещать неизвестные программы в группу «сильные ограничения», или «недоверенные» . SRP тоже запрещает запуск того, чего нет в белом списке. Антивирус же может показать, когда файл появился в облаке, сколько людей его запускали, обнаружено ли вредоносное ПО в файле, что пыталась сделать программа, и что ей запретил делать Контроль программ (настроенный пользователем) .

Если пользователь считает, что программа не причинит вред, он может её поместить в слабые ограничения, группу «Доверенные», разрешить некоторые действия в настройках Контроля программ.

SRP ничего не сообщает, только блокирует запуск. Антивирус же показывает в подробном отчете ,что и когда пыталось запуститься, какие файлы программа пыталась прочитать, удалить, когда программа в KSN появилась и т.д.

По-вашему мнению, заменяет ли НАСТРОЕННЫЙ антивирус SRP ?

Dear Dmitry,

1. Для меня пока не столь принципиально, каким инструментарием внедрены «белые списки». Главное, чтобы были внедрены. Касперский может быть лишь одним из возможных инструментов по достижению этой цели.

2. Я сам с Касперским пока не работал, поэтому не в курсе, насколько их решение толковое. Если их инструментарий лучше SRP, пусть так оно и будет. Но вам придётся этим серьёзно заниматься.

Добрый день.

Оставил лазейку для администраторов, то есть, не применяю SRP для локальных администраторов, благо, там пара пользователей (хорошо это или нет — это другой вопрос). Так вот, хотел спросить — эта политика все равно применяется и на локальных администраторов. Политика применяется на OU, в котором одни компьютеры. Прошу совета, куда можно еще посмотреть.

1. После переключения политики из режима «защищать всех» в «защищать только пользователей» требуется рестарт целевой машины.

2. Следует убедиться, что они точно являются администраторами. Часто мешает жить UAC, рекомендую его ликвидировать.

3. Включите параметр реестра LogFileName, затем в этом журнале ищите точную причину блокировки.

Вы правы. Действительно, дело в UAC. При отключенном UAC, локальные администраторы не подвержены SRP. Спасибо.

UAC совершенно лишён смысла, если администраторы обладают двумя учётными записями, применяя административную только для администрирования.

Здравствуйте! У меня Windows 7 Ultimate x64. Настраивал все по инструкции, но программы запускаются из любых папок, в XP много лет пользовался и горя не знал. В логах SRP пишет типа такого: «explorer.exe (PID = 4856) identified C:\autoruns.exe as Unrestricted using SRPv2 rule, Guid = {c71b5435-1293-4848-b0a3-b53066c76ca2}» и т.д. Посоветуйте что-нибудь, буду очень признателен.

SRPv2 = AppLocker.

У вас включён AppLocker, его правила перекрывают собой SRPv1.

Здравствуйте! У меня Windows 10 Pro x64. При включённом SRP не обновляются антивирусные базы Защитника. В Дополнительных правилах создано правило для пути: C:\Programm Files и C:\Programm Files (x86)

AppLocker не включен.

1. Путь «Programm Files» выглядит неправильно, работать не будет. Стандартный путь вида «Program Files» должен работать.

2. Включите подробное журналирование в реестре (REG_SZ LogFileName) и ищите в журнале слово Disallowed. Дальше можно будет решить, что делать.

Спасибо за ответ. «Путь «Programm Files» выглядит неправильно»—это моя опечатка, в правилах прописано правильно. По второму пункту не совсем понятно, можно подробнее?

Еще один момент: при обновлении Защитник выдает сообщение о проблеме с сетью, хотя почтовый клиент, браузер работают без проблем.

Как задействовать подробное журналирование:

1. Запустите regedit (Если UAC не выключен, то обязательно Run as Administrator).

2. Откройте ключ HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Safer\CodeIdentifiers

3. Добавьте значение REG_SZ LogFileName = «C:\SRP\SRP.log»

4. Создайте папку C:\SRP, на файл SRP.log внутри неё добавьте разрешение NTFS Authenticated Users: Modify.

Как искать проблему в журнале:

1. Попытайтесь запустить проблемную программу

2. Ищите в конце указанного журнала слово Disallowed

3. Найденную заблокированную программу добавьте в правила SRP либо по пути, либо по хэшу.

Выполнил все пункты, но не получается задействовать подробное журналирование. Файл SRP.log пуст. Когда пытался обновить базы Защитника (неудачно) в Просмотре событий—Журналы Виндовс—Приложение появились две записи: Доступ к C:\Users\8523~1\AppData\Local\Temp\mpam-3561fed.exe ограничен администратором с помощью уровня по умолчанию для политики ограниченного использования программ

Доступ к C:\Users\8523~1\AppData\Local\Temp\mpam-c7f7353b.exe ограничен администратором с помощью уровня по умолчанию для политики ограниченного использования программ.

Да, у себя тоже видел, что иногда блокируется mpam…exe, но особо не решал пока этот вопрос. Возможно, придётся сделать правило, разрешающее запуск этого ехе по цифровому сертификату. Либо каждый раз бороться с хэшами. Самое простое было бы — написать правило пути %Temp%\mpam-????????.exe

Прописал правило пути:%Temp%\mpam-????????.exe Не помогло. Странно, в 8 и 8.1 все работало как надо, а в 10—проблемы. Может, «криво» обновление (с 8.1 до 10) установилось?

Частично решил проблему: Свойства—> Применение, выбрать ко всем файлам программ, кроме DLL. Но, теперь уровень безопасности понизился.

Ну я бы не стал отключать фильтрацию DLL.

Если у Вас антивирус DRWEB то он по умолчанию в Превентивная защита -SRP отключен.

Здравствуйте. Настроил SRP, политика применяется ко всем файлам программ, для всех (кроме администраторов), правила сертификатов игнорируются. Политика по умолчанию — Запрещено. В дополнительных правилах прописано все «по учебнику» Поданса (цикл его статей по SRP давно в закладках).

Все работает, но на некоторых компьютерах почему-то блокируются программы в C:\Windows и C:\Program files, C:\Program files (x86). После перезагрузки подобное поведение исчезает. В журнале код ошибки 865 (блокировка по умолчанию), файлы C:\WIndows\SRP.log и %userprofile%\AppData\Local\VirtualStore\Windows.SRP.log не содержать ничего криминального. При выполнении моделирования групповой политики в ветке SRP такая ошибка:

Ошибка при сборе данных для Политики ограниченного использования программ.

Эта ошибка влияет на следующие параметры:

Политики ограниченного использования программ

Политики ограниченного использования программ/Уровни безопасности

Политики ограниченного использования программ/Дополнительные правила

Следующие ошибки относятся ко всем из перечисленных параметров:

Сертификат в этом расширении имеет недопустимый формат. Для изменения параметров этого расширения используйте редактор «Управление групповыми политиками».

Уже года четыре работаю с SRP, такого не встречал.

1. Если в правилах путей стоят переменные вида %ProgramFiles%, то меняйте на два конкретных пути для обоих Program Files.

2. Блокировка C:\Windows\… у меня случается после Hibernate. В этом случае помогает исполнение GPUpdate. А чтобы оперативно это делать, я ставлю реакцию в Scheduled Tasks на событие 865, в которой скрипт разбирает тело события. Если внутри встретился текст вида «C:\Windows\», то скрипт не высылает е-майл, а исполняет gpupdate.

3. Проблема GPResult у меня тоже встречается, позже поищу ответ.

1. Пути стоят и вида %HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ProgramFilesDir (x86)%, и явно указанные «C:\Program files (x86)»

2. Хорошая мысль — выполнять скрипт. Попробую.

3. Была такая ошибка в теме https://social.technet.microsoft.com/Forums/ru-RU/32e0fd53-f13d-4d81-be6b-13ec9474f450/remoteapp- — но там по ссылке фикс, который не ставится на мою администраторскую Windows 7 x64.

Петр, спасибо за подсказку №2 про выполнение скрипта. Подправил powershell скрипт на выполнение gpupdate при нахождении строк «C:\Windows» и «C:\Program files» — и вот уже две недели все работает без сбоев.

Блин, я так и не дописал третью часть Фреймворка. На днях обязательно закончу, жжждите. Там будет полное тело скрипта.

Все хорошо написано. но как быть пользователям с windows домашняя, где нет групповых политик?

Никак. «Домашняя» — это не система, простите. Я бы не стал её использовать, по крайней мере.

а есть ли с русским описанием команд для тех у кого русская винда?

Нет, локализованные версии не рассматриваю.

Впрочем, там всего несколько слов, уж как-то разберётесь.

Peter, Спасибо Огромное, пользуюсь не один год =)!

Хотела спросить, на второй машинке Windows 10 Pro. есть ли подобный материал для неё или можно также пользоваться выше изложенным?

Да легко. У меня это работает от XP до последней W10. MS обещают прекратить поддержку SRP и переводить всех на Windows Defender Application Control, но пока мне неясно, работает ли это на Pro.